Argus VVMにAUTOSAR Automatic SBOM Extraction機能を追加

アルガスの新たなSBOM Extraction機能により、AUTOSARベースのECUの脆弱性スキャンが可能になります

執筆:製品担当VP Michal Frenkel、VVM製品マネージャー Jonathan Legkov

OEMやティア1メーカーが、サイバーリスクにさらされる危険性を低減し、新たな規制や基準に準拠していくためには、自社のアセットにソフトウェアの脆弱性がないかを確認する必要があります。

これは簡単なことではありません。なぜなら、多くの場合、メーカーがサプライヤーから仕入れるAUTOSAR ECUコンポーネントのソフトウェア構成に通じていないためです。車には一台につき、複数のサプライヤーが供給するECUが100以上も組み込まれているため、こうした可視性の欠如は重大なサイバーリスクとなります。

メーカーはこの問題を克服するため、AUTOSAR ECUの内部の「隠れた」ソフトウェアモジュールを可視化し、関連するコードをスキャンし、脆弱性を検出する方法を模索しています。

AUTOSARはセキュリティ上の盲点となっています

2003年に発足したAUTOSARは、業界全体におけるECU開発の事実上の基準となっています。AUTOSARによりOEMおよびティア1サプライヤーの共通ソフトウェアアーキテクチャが確立され、ECUソフトウェアの品質が向上し、開発にかかる時間やコストが削減されています。

今日に至るまで、ほとんどのメーカーはAUTOSAR ECUを「ブラックボックス」とみなし、その内部のソフトウェア構成についての知識を持つことなく、自社のニーズに合わせてECUのプログラミングを行ってきました。一般的なECUには複数のティア1およびティア2サプライヤーからの数十におよぶソフトウェアライブラリが含まれています。その全てにメーカーにとって「目に見えない」脆弱性が潜んでいる可能性があるのです。

セキュリティの観点から見ると、自動車業界は、伝統的にAUTOSARの閉じられたシステムデザインコンセプトに依存し、ECUの安全性を保持してきました。インフラストラクチャのコンポーネントを曖昧にすることによって、これらのコンポーネントへの攻撃から守られると想定されていました。

しかし、ECUがインターネットにつながり、車両におけるソフトウェアの重要性が増している現在、これらのAUTOSAR ECUはサイバーセキュリティの盲点となっています。攻撃者がコネクティビティを利用し、「隠された」ECUライブラリ内の脆弱性を発見して侵入し、車両ネットワーク内の ECU 間を横方向に移動するのは簡単なことです。

AUTOSAR の脆弱性をスキャンする必要性

サプライヤーから提供されるソフトウェアの脆弱性を確認しないことによる潜在的コストと安全上のリスクは甚大です。ソフトウェアの脆弱性は、重要な車両機能や機能安全性(エアバッグ、ブレーキシステムなど)に影響をおよぼす可能性があり、人命を損なう危険性や、費用のかさむリコールにつながることがあります。

さらに、UN R155やISO 21434といった新たなサイバーセキュリティ法規に準拠するには、自動車メーカーは、ティア1およびティア2サプライヤーから提供されるコードを含め、車両ソフトウェアの脆弱性を特定し、軽減する必要があります。そのためには、OEMおよびティア1はサプライヤーから受け取ったコードを理解し、コードに脆弱性がないか確認する必要があります。すでに述べた理由から、AUTOSAR ECUに関しては、これが非常に難しくなっています。

業界が脆弱性管理の要件を満たすための措置を講じているため、OEMおよびティア1は、ブラックボックスの蓋を開け、AUTOSAR ECUのソフトウェアモジュールを正確にマッピングし、それらのモジュールに既知の脆弱性がないかをスキャンすることが可能な、新たなツールを開発プロセスに取り入れようとしています。

アルガスのAUTOSAR SBOM Extraction ソリューションの導入

アルガスの新たなAUTOSAR SBOM Extraction機能は、シームレスにArgus Vehicle Vulnerability Management (VVM)に統合されており、ECUコードの限られた可視性に対応するように設計されています。

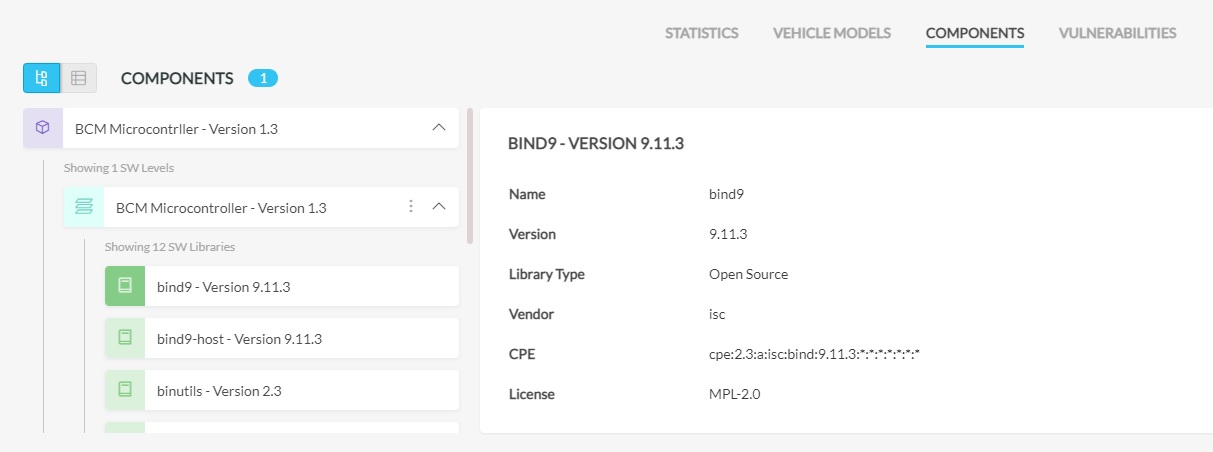

Argus VVMは現在独自の技術を用い、詳細なバージョンやベンダー情報を含め、AUTOSAR ECUからすべてのSBOMを抽出することが可能です。SBOMが抽出されると、脆弱性が自動的に検出されて優先順位が付けられ、ECUに影響をおよぼす脆弱性に迅速に効率よく対応することが可能です。以下は一般的なワークフローの例となります。

- SBOM Extractionプロセスにより、ECUのすべてのSBOMのリストが自動的に作成されます。

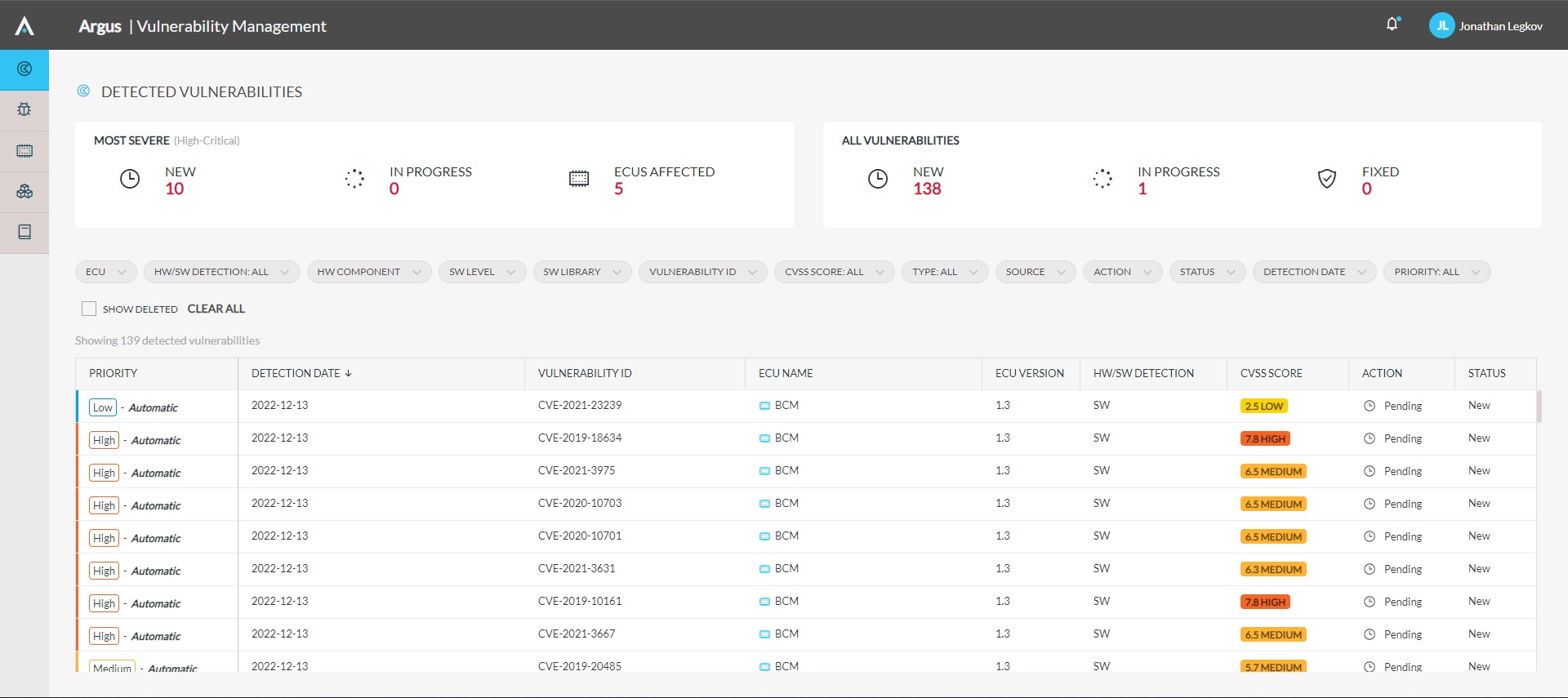

- 公開済みの脆弱性および非公開の脆弱性について、VVMが各ライブラリのスキャンを行い、深刻度に応じてそれらの脆弱性に順位付けがなされます。

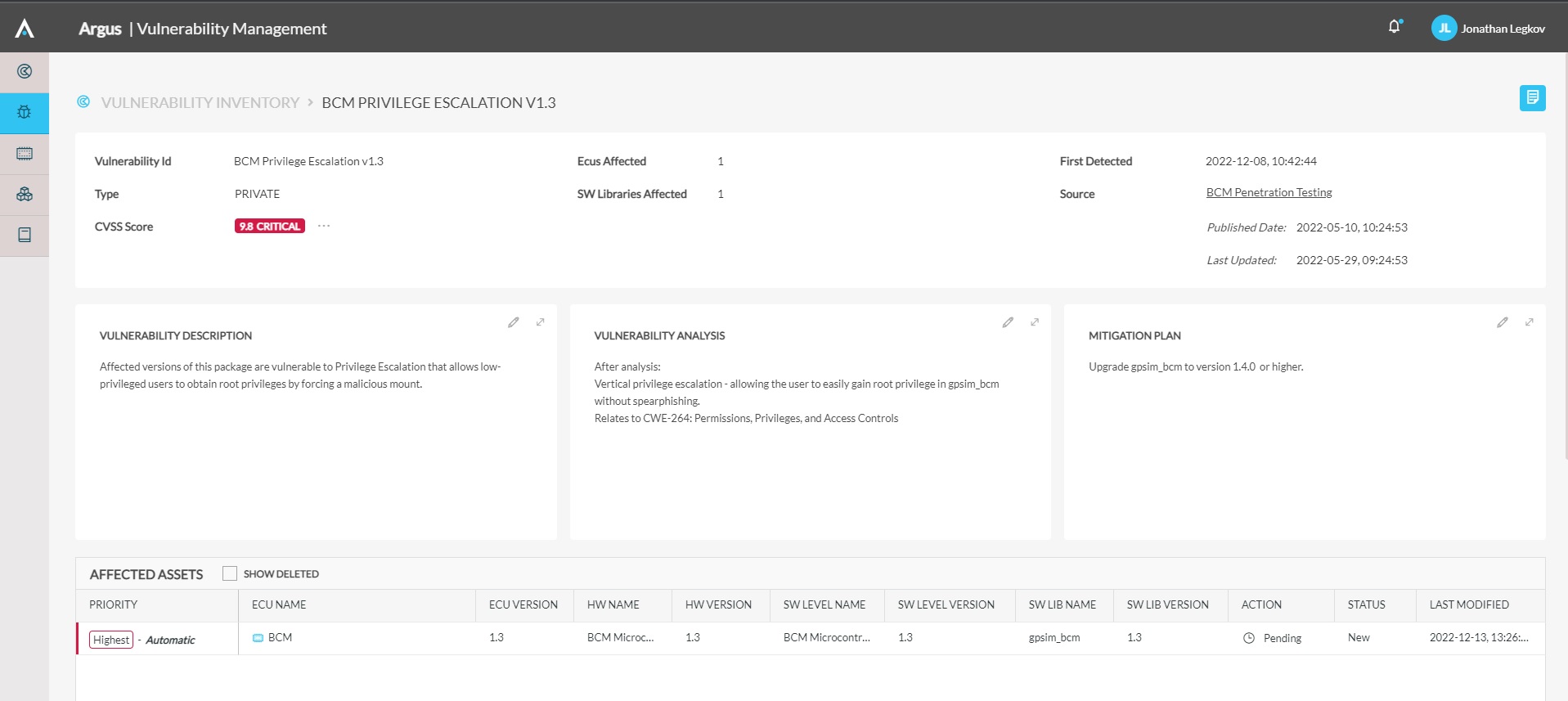

- VVMを用いて、各脆弱性をECUおよびアセットと関連付けを行い、緩和対策をサポートします。

- ティア1およびOEMが、緩和対策の一部として当該の脆弱性にパッチを当てる方法や時期を決定します。

SBOM Extraction以外のソリューション

アルガスは、SBOM 抽出、バイナリ分析、脆弱性スキャン、アラートの優先順位付け、アセット管理などを含む包括的なVVMソリューションを提供することにより、ティア1およびOEMの車両脆弱性管理におけるあらゆる課題に対応できるようサポートします。

ユーザーはArgus VVMを使用することにより、どの車両の、どのECUの、どのソフトウェアパッケージが脆弱性の影響を受けているか、各脆弱性の正確なインパクト分析と合わせ、即座にインサイトを得ることが可能です。

AUTOSAR ECUやその他の車両ソフトウェアに脆弱性管理のための高度な自動ツールを導入することで、ティア1サプライヤーおよびOEMは、サイバーセキュリティ対応を向上させ、型式認証の規制要件に準拠することができます。

お客様の脆弱性管理の課題に対するアルガスのサポートについての詳細は、 Argus Vehicle Vulnerability Management をご覧ください。